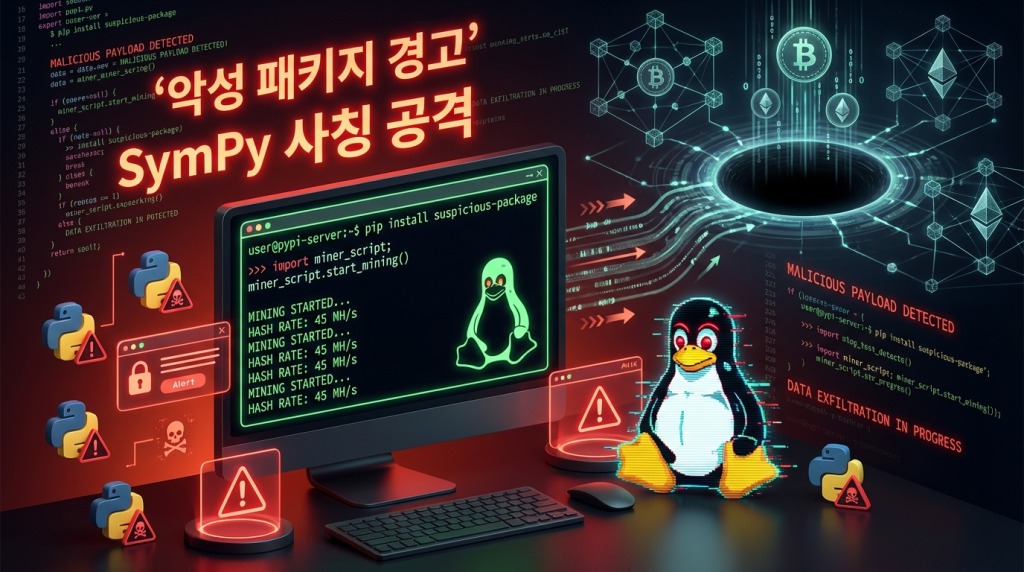

PyPI서 SymPy 사칭 악성 패키지 유통…리눅스 시스템에 암호화폐 채굴기 설치

파이썬 패키지 저장소(PyPI)에서 널리 사용되는 기호 수학 라이브러리 ‘SymPy’를 위장한 악성 패키지가 발견되며 오픈소스 생태계 전반에 대한 경고가 제기되고 있다. 해당 패키지는 리눅스 환경에서 암호화폐 채굴기를 은밀히 배포하도록 설계된 것으로 분석됐다.

보안 기업 소켓(Socket)에 따르면 문제의 패키지는 sympy-dev라는 이름으로 등록됐으며, 공식 SymPy 프로젝트의 설명을 그대로 복제해 마치 개발 버전 라이브러리인 것처럼 위장했다. 이를 통해 사용자가 정상 패키지로 오인해 설치하도록 유도한 것이다.

sympy-dev는 2026년 1월 17일 최초 공개된 이후 1,100회 이상 다운로드된 것으로 집계됐다. 다운로드 수가 실제 감염 규모를 그대로 반영하지는 않지만, 일부 개발 환경이 이미 악성 코드에 노출됐을 가능성을 시사한다. 해당 패키지는 기사 작성 시점에도 PyPI에서 여전히 다운로드 가능한 상태였다.

특정 함수 호출 시만 작동하는 은닉형 악성 코드

분석 결과, 해당 패키지는 기존 SymPy 라이브러리의 일부 함수에 악성 코드를 삽입한 형태로 제작됐다. 특히 특정 다항식(polynomial) 관련 루틴이 호출될 때만 악성 행위가 실행되도록 설계돼 있어, 일반적인 사용이나 단순 테스트 과정에서는 이상 징후를 발견하기 어렵다.

소켓 보안 연구원 키릴 보이첸코(Kirill Boychenko)는 “해당 함수가 실행되면 백도어가 원격 JSON 구성 파일을 불러온 뒤, 공격자가 제어하는 서버에서 ELF 페이로드를 내려받아 실행한다”고 설명했다.

이 과정에서 악성 페이로드는 리눅스의 memfd_create와 /proc/self/fd 메커니즘을 활용해 디스크에 파일을 남기지 않고 메모리 상에서 직접 실행된다. 이는 포렌식 분석과 보안 솔루션의 탐지를 회피하기 위한 기법으로, 과거 FritzFrog와 Mimo 계열의 크립토재킹 공격에서도 사용된 바 있다.

XMRig 기반 암호화폐 채굴로 이어져

악성 다운로더는 원격 JSON 구성과 함께 공격자가 운영하는 서버(예: 63.250.56[.]54)에서 ELF 바이너리를 가져와 즉시 실행한다. 이후 최종 단계에서는 XMRig 암호화폐 채굴기를 구동하기 위한 두 개의 리눅스 ELF 파일이 추가로 다운로드된다.

소켓에 따르면 해당 구성 파일들은 XMRig 호환 스키마를 사용하며, CPU 기반 채굴만 활성화하고 GPU 백엔드는 비활성화돼 있다. 채굴기는 공격자가 제어하는 IP 주소에 위치한 TLS 기반 Stratum 엔드포인트(포트 3333)와 연결돼 지속적인 암호화폐 채굴을 수행한다.

“범용 로더로 활용 가능”…공급망 공격 경고

소켓은 이번 사례를 단순한 크립토마이닝 공격으로만 보아서는 안 된다고 경고했다.

소켓은 “이번 캠페인에서는 암호화폐 채굴이 확인됐지만, 해당 파이썬 임플란트는 파이썬 프로세스 권한으로 임의의 2단계 페이로드를 내려받아 실행할 수 있는 범용 로더로 작동한다”고 밝혔다.

이는 동일한 기법이 향후 랜섬웨어, 정보 탈취 악성코드, 원격 제어 도구 배포 등으로 확장될 수 있음을 의미한다.

이번 사건은 오픈소스 공급망 공격이 여전히 활발하게 진행되고 있으며, 단순한 패키지 이름만으로도 개발자를 속일 수 있다는 점을 다시 한번 보여주는 사례로 평가된다. 보안 업계는 패키지 설치 시 공식 프로젝트 여부와 유지관리 이력을 반드시 확인할 것을 권고하고 있다.

금투협, 챗GPT·파이썬 활용 금융 데이터 분석 교육 개설

삼성전기, AI 서버·전장·로봇으로 성장축 재정렬…고부가 중심 체질 전환 가속

깃허브, 에이전트 개발 문턱 낮춘다…‘코파일럿 SDK’ 프리뷰 공개

핑백: 양자컴퓨팅 위협 부상…비트코인, ‘디지털 금’ 지위 시험대 올랐다 – 미디어테크 뉴스